Forums GAMERGEN

[GUIDE] Jailbreak PS5: Les exploitations possibles !

Règles du forum

Cette section reste soumise aux règles du forum, aucun contenu warez, illégal et dangereux n'est toléré.

Cette section reste soumise aux règles du forum, aucun contenu warez, illégal et dangereux n'est toléré.

[GUIDE] Jailbreak PS5: Les exploitations possibles !

Bien qu'il existe trois exploits Userland et un Kernel, l'Hypervisor reste le dernier rempart à franchir pour permettre à la scène underground PS5 d'en profiter pleinement. Il faudra sans doute patienter pour des versions supérieures et ainsi profiter d'un HEN ou autre.

Ce guide est là pour votre information sur les avancées de la scène underground PS5 !

Ni GamerGen, ni l'auteur de ce topic ne seront tenus pour responsables en cas de dommage ou de mauvaises manipulations de votre part. Vous le faites à vos risques et périls en toute responsabilité.

Il a été signalé que DNS Nomadic pourrait ne pas bloquer Sony correctement. Prenez des précautions supplémentaires pour éviter toute mise à jour accidentelle et bloquez les adresses dans votre routeur !

Le but de ces adresses DNS est de bloquer les connexions aux serveurs Sony, empêchant le téléchargement des mises à jour du système.

Il est recommandé d'auto-héberger ces adresses hors ligne ou de les bloquer sur votre routeur afin d'éviter les mises à jour accidentelles ou les notifications de mise à jour. L'utilisation du DNS n'est plus une solution infaillible, car son fonctionnement n'est pas garanti à 100% !

Pour installer/exécuter HB-Store R2, il est nécessaire d'injecter le payload etaHEN. Prenez bien compte la compatibilité des homebrews avec votre firmware !

Pour utiliser Itemzflow, il est nécessaire d'utiliser, au minimum, la version 1.2B de etaHEN !

| Attention |

|---|

Ce guide est là pour votre information sur les avancées de la scène underground PS5 !

Ni GamerGen, ni l'auteur de ce topic ne seront tenus pour responsables en cas de dommage ou de mauvaises manipulations de votre part. Vous le faites à vos risques et périls en toute responsabilité.

| INFO UPDATE ! |

|---|

- En développement:

- OFW 10.20 - 12.00 = KEX mais ni KStuff ni HEN

- Les indications et recommandations utiles pour jailbreak !:

- OFW 2.XX = HEN + KStuff + HV = Backups PS4/PS5 => Exploit WebKit

- OFW 3.XX = HEN + KStuff = Backups PS4/PS5 + HV possible => Exploits WebKit / BDJB / LUA

- OFW 4.XX = HEN + KStuff = Backups PS4/PS5 + HV possible => Exploits WebKit / BDJB / LUA

- OFW 5.XX = HEN + KStuff = Backups PS4/PS5 mais pas de HV => Exploits WebKit / BDJB / LUA

- OFW 6.XX = HEN + KStuff = Backups PS4/PS5 mais pas de HV => Exploits BDJB / LUA

- OFW 7.XX = HEN + KStuff = Backups PS4/PS5 mais pas de HV => Exploits BDJB / LUA

- OFW 8.XX = HEN + KStuff = Backups PS4/PS5 mais pas de HV => Exploit LUA

- OFW 9.XX = HEN + KStuff = Backups PS4/PS5 mais pas de HV => Exploit LUA

- OFW 10.00 - 10.01 = HEN + KStuff mais pas de HV => Exploit LUA

- OFW 10.20 - 12.00 = KEX sans HEN / KStuff / HV => Exploits LUA / Y2JB et BDJB en développement !)

- OFW 12.02 et > = pas de KEX / HEN / KStuff / HV => Exploit LUA

- Hypervisor:

- Exploit détenu en privé: OFW 1.00 - 4.51 confirmé par le développeur FlatZ

- Exploit public: OFW 1.00 - 2.50/2.70 byepervisor par SpecterDev

- Kernel:

- Exploit public: OFW 1.00 - 7.61 via UMTX / OFW 1.00 - 10.01 via Lapse / OFW 1.00 - 12.00 via Poop

- KEX offsets trouvées: OFW 1.00 - 10.01

- KStuff: OFW 1.00 - 10.01

- Userland:

- Exploit WebKit: OFW 1.00 - 5.50 (PSFree + UMTX2)

- Exploit Mast1C0re: jusqu'à l'OFW 8.00 en privé et OFW 1.00 - 7.61 (PS2 backups)

- Exploit BD-JB: OFW 1.00 - 7.61 (Jar 4.1.1 - Debug - UMTX2) et OFW 1.00 - 12.00 (@Gezine en développement !)

- PPPWN: OFW 1.00 - 8.20 (mitigés sur PS5)

- Exploit Lua: OFW 2.00 et >

- Exploit Y2JB: OFW 4.03 - 10.01 et possible jusqu’à 12.40 max (App YouTube)

- Exploit Netflix 'N Hack: OFW 4.03 - 10.01 et possible jusqu’à 12.40 max (App Netflix)

- Homebrew Enabler: etaHEN pour OFW 3.00 - 10.01 (En développement)

- PS5 backup loading: Itemzflow pour OFW 3.00 - 9.XX (En développement)

- PS4 backup loading: FPKG Enabler pour OFW 3.00 - 9.XX

- Dumper PS5: OFW 3.00 à 9.XX. Il fonctionne avec la plupart des jeux à utiliser avec Itemzflow ou self decryptor. Les dumps doivent être reconstruits pour éviter de planter.

- Exploit complet: OFW 1.00 - 2.70 (byepervisor)

| Avant de vous lancer ! |

|---|

- Ma PS5 est-elle jailbreakable ? Vous pouvez essayer de le vérifier avec votre numéro de série depuis controlserial.com

- Ne jamais activer le mode IDU !

- Si vous restez bloqués dans une boucle de démarrage au logo PS, cela signifie que le SNVS est corrompu. Réinstallez simplement votre firmware actuel type RECOVERY PUP en mode sans échec !

- Restez toujours sur le FW le plus bas possible

- Désactivez les mises à jour de votre PS5 !

- Les FPKG PS5 ne fonctionnent pas. Il n'existe pas de hack pour la puce A53 permettant d'installer du contenu PS5 en FPKG/PKG

| La compatibilité des jeux |

|---|

| Les liens |

|---|

| Désactiver les mises à jour de la PS5 |

|---|

| Les DNS |

|---|

Il a été signalé que DNS Nomadic pourrait ne pas bloquer Sony correctement. Prenez des précautions supplémentaires pour éviter toute mise à jour accidentelle et bloquez les adresses dans votre routeur !

Le but de ces adresses DNS est de bloquer les connexions aux serveurs Sony, empêchant le téléchargement des mises à jour du système.

| Les adresses à bloquer |

|---|

Il est recommandé d'auto-héberger ces adresses hors ligne ou de les bloquer sur votre routeur afin d'éviter les mises à jour accidentelles ou les notifications de mise à jour. L'utilisation du DNS n'est plus une solution infaillible, car son fonctionnement n'est pas garanti à 100% !

| Les Hosts |

|---|

| Les méthodes |

|---|

- Via l'Exploit IPV6 UAF

Cette chaîne d'exploitation du noyau pour 3.00-4.51 est développée par SpecterDev et ChendoChap.

Elle contient une implémentation WebKit ROP expérimentale d'un exploit du noyau PS5 basé sur l'IPV6 Use-After-Free (UAF) de TheFlow , qui a été signalé sur HackerOne . La stratégie d'exploit est en grande partie basée sur le PoC BSD/PS4 de TheFlow avec quelques modifications pour s'adapter à la disposition de la mémoire PS5. Il établit une primitive de lecture/écriture (semi-arbitraire) arbitraire. Cet exploit et ses capacités ont beaucoup de limites, et en tant que tel, il est principalement destiné aux développeurs pour jouer avec la rétro-ingénierie de certaines parties du système. Avec les dernières améliorations de stabilité, la fiabilité est d'environ 80 %. Cet exploit fera l'objet d'un développement et d'améliorations continus au fil du temps.

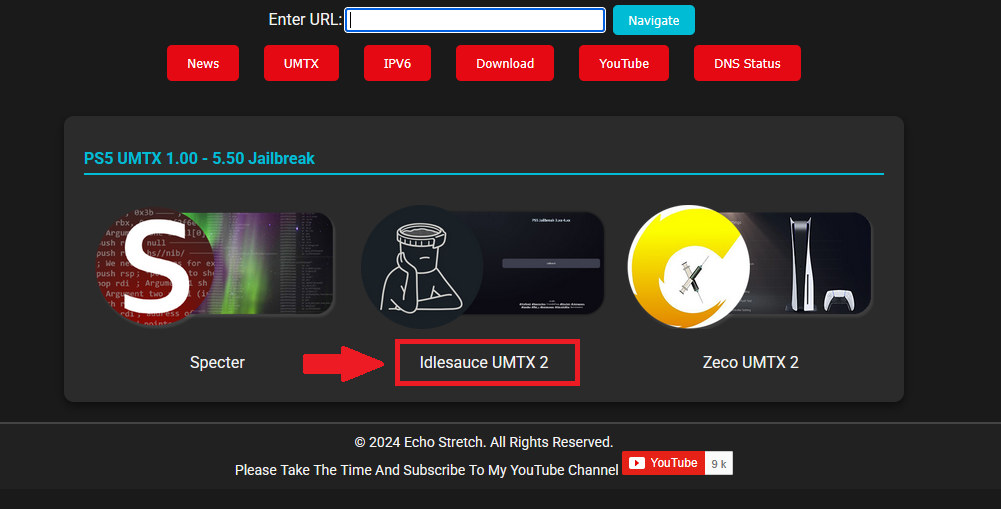

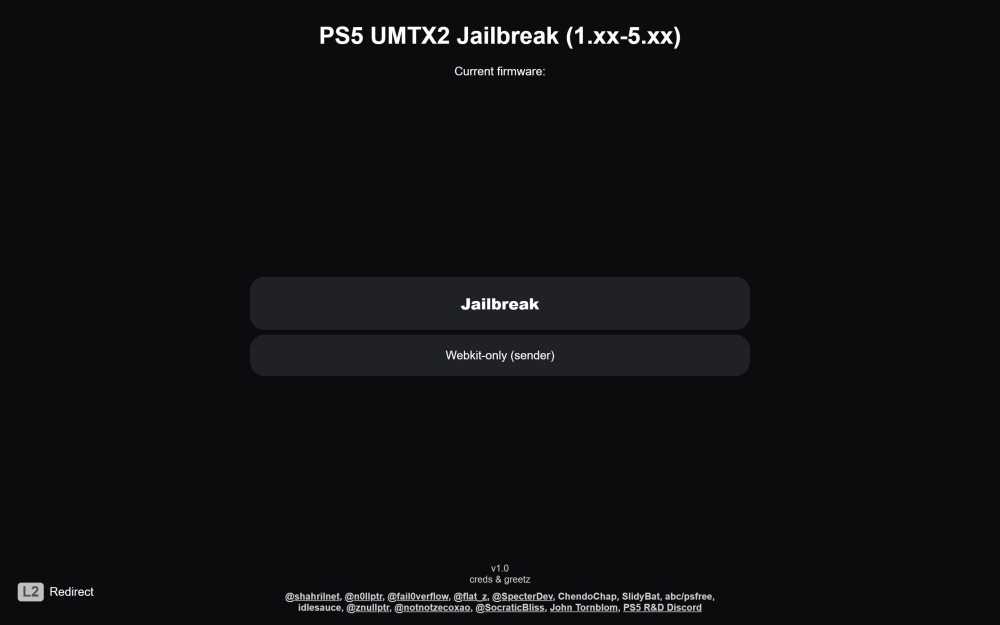

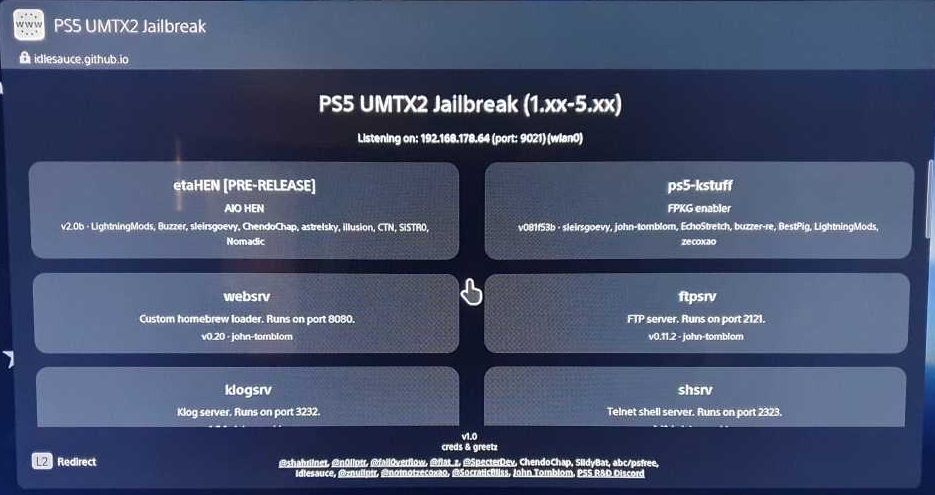

Via l'Exploit UMTX (2)

Cette chaîne d'exploitation du noyau pour 1.00-5.50 est développée par SpecterDev.

Il contient un exploit WebKit ROP de la vulnérabilité UMTX race use-after-free (CVE-2024-43102) signalée par Synacktiv. Il s'agit essentiellement d'un portage de la stratégie d'exploitation de fail0verflow et flatz . Il abuse de l'UAF pour obtenir un mappage de lecture/écriture dans une pile de threads du noyau, et exploite les lectures et écritures de tuyaux pour établir une primitive de lecture/écriture arbitraire (pas tout à fait idéale) dans le noyau. Cette lecture/écriture est ensuite transformée pour exploiter une paire de sockets ipv6 et une paire de canaux pour une lecture/écriture stable qui peut être transmise aux payloads de la même manière qu'avec l' exploit précédent du noyau IPV6 PS5.

Le travail collaboratif de plusieurs développeurs propose UMTX2 qui prend en charge les firmware 1.00-5.50. Il inclut un menu de payload, utilise PSFree 150b (@abc), permet le chargement automatique du chargeur ELF de @john-tornblom, inclut le chargeur elf 9020 pour la compatibilité avec les anciens payloads (non disponible en mode Webkit uniquement) et permet un mode Webkit uniquement pour l'envoi de payloads et la suppression du cache d'applications.

Via l'Exploit BD-JB

L'exploit BD-JB est une chaîne d'exploit en mode utilisateur sur la PS5 qui permet l'exécution de code non signé. Il était initialement connu pour fonctionner jusqu'au firmware 4.51. Le développeur TheFloW, derrière la version originale, a mis à jour la chaîne d'exploits avec une nouvelle faille, qui a permis la compatibilité jusqu'au firmware 7.61 inclus. Bien qu'il ne s'agisse que d'un exploit en mode utilisateur, il doit être couplé à un exploit du noyau pour un jailbreak réel. Un tel exploit du noyau n'est actuellement connu publiquement que jusqu'au firmware 4.51.

Étant donné que BD-JB s'appuie sur des vulnérabilités dans la couche Blu-Ray de la PS5, il faut graver un disque BD pour exécuter le code. PS5 JAR Loader sera en mesure de charger et d'exécuter plus de payloads au moment de l'exécution, envoyés via une connexion TCP.

Via l'Exploit Y2JB

Le développeur @Gezine propose Y2JB, en cours de développement, et conçu pour les firmwares 4.03 à 12.02. Il s'agit d'un point d'entrée, actuellement utilisé avec Lapse, exploit kernel jusqu'au firmware 10.01 ! Contrairement aux méthodes précédentes liées aux exploits Blu-ray ou WebKit, Y2JB adopte une approche différente. Il cible l’application YouTube qui permet un exploit capable de corrompre la mémoire et d'exécuter du code.

Via l'Exploit Netflix-N-Hack

L'exploitation de Netflix-N-Hack évite d'avoir à restaurer une sauvegarde système de la PS5, ce qui reviendrait à une réinitialisation d'usine et effacerait toutes les données ainsi que tout lecteur Blu-ray activé. Netflix-N-Hack fonctionne actuellement de FW 4.03 à FW 10.01 ! Vous pourrez exploiter ensuite l'autoloader de Y2JB pour une utilisation hors-ligne.

Via l'Exploit mast1c0re

Le développeur CTurt a révélé un exploit non corrigé pour la PS4 et la PS5, utilisant l'émulateur PS2 intégré comme point d'entrée. Surnommé mast1c0re, l'exploit concernera les firmware 1.00 à 7.61 !

Via l'Exploit Lua

Basé sur une découverte de @gezine permettant aux jeux développés avec le moteur Artemis de charger des fichiers Lua arbitraires. Remote Lua Loader est indépendant du firmware et a été testé avec succès sur PS5 Pro 10.40. Dans sa forme actuelle, l'exploit permet de charger des scripts Lua simples depuis le jeu exploité. Il est très probable que Lua, exécuté dans un jeu PS4 sur la console, ait un accès limité aux éléments environnants du firmware, mais cela pourrait être utilisé pour de futurs exploits.

Pour mieux comprendre, Lua est un langage de programmation souvent utilisé dans le développement de jeux comme langage de script. De nombreux jeux l’utilisent pour étendre leur logique et leurs fonctionnalités. Lua est également utilisé en dehors du développement de jeux dans diverses applications. Actuellement, les avancées de la scène underground PS5 autour du point d'entrée Lua permettent l'exploitation jusqu'au FW 7.61 associé à un Exploit Kernel et l'utilisation de etaHEN. Jusqu'au FW 10.01, il y a un Exploit Kernel (Lapse en développement) mais pas de etaHEN. Le point d'entrée Lua fonctionne jusqu'au dernier OFW, mais il n'y a pas encore d'Exploit Kernel ni etaHEN ! Un jeu PS4 est requis pour lancer l'exploit sur PS5 !

| Le Homebrew Store ! |

|---|

Pour installer/exécuter HB-Store R2, il est nécessaire d'injecter le payload etaHEN. Prenez bien compte la compatibilité des homebrews avec votre firmware !

| Utiliser l'homebrew Itemzflow |

|---|

Pour utiliser Itemzflow, il est nécessaire d'utiliser, au minimum, la version 1.2B de etaHEN !

- Info 1: Pour lancer un dump de jeu

Info 2: Pour supprimer un dump de jeu

Info 3: Pour déplacer un dump de jeu

| Créer un backup de jeu PS5 |

|---|

| Retro & Cie. |

|---|

- Via RetroArch PS2

Le développeur @Markus95 propose son GUI RetroArch PS2 on PS4-PS5. Ce n'est pas du natif mais il a le mérite d’exister pour ravir les nostalgiques qui pourront jouer aux ROMS GameBoy - Color, Nes, Snes, GameGear, Master System, Megadrive, Atari 800, Lynx, WonderSwam ou NeoGeo Pocket sur leur console PS4 et/ou PS5. Très simple d'utilisation, tout est automatisé pour créer un FPKG d'émulateur ! Il utilise RetroArch PS2.

- Étape 1: Préparation et configuration des outils

Étape 2: Création du fPKG

Étape 3: Installation du fPKG

Via PSX2PS5

Développé par @Markus95, PSX2PS5 (v1.3.1) est opérationnel pour PS4 (OFW 5.05 et >) et PS5 (OFW 2.xx - 7.61). Vous aurez le choix entre 2 émulateurs en fonction de votre version de firmware. Le multi-disque a été ajouté et vous permettra de convertir vos backups PSX contenus sur plusieurs CD. Toutefois, seuls les jeux qui demandent de sauvegarder à la fin seront compatibles ! Il vous offrira également les codes LibCrypt pour débloquer certains jeux. Un petit batch vous servira à fusionner vos .bins en un seul afin d'utiliser ensuite PSX2PS5 et créer le .toc, important pour le son. Il s'utilise avec Python et il ne faudra pas oublier d'installer les dépendances nécessaires et de cocher la case path avant l'installation !

- La démarche en vidéo

Via PSP2PS5

Développé par @Markus95, PSP2PS4/PS5 (v1.3.1) vous permettra de convertir vos jeux PSP pour PS4 (OFW 5.05 et >) et PS5 (OFW 2.xx - 7.61). Le code a été totalement réécrit en python avec l'ajout d'une interface graphique. Un switch a été ajouté pour basculer sur PS4 ou PS5. Une option pour créer un son sur le menu et un lecteur AT9 (@Darkprogrammer) viennent compléter l'outil. Vous aurez le choix entre 3 émulateurs Saturn pour tester vos jeux. Il ne faudra pas oublier d'installer les dépendances nécessaires et de cocher la case path avant l'installation !

Elle comporte une obligation dans son fonctionnement. Vous devez obtenir l'ID officiel du jeu PSP et non un ID aléatoire. Sans cela le jeu converti ne fonctionnera pas. Un petit script vous permettra de trouver le véritable ID à rentrer dans l'onglet Change ID. Un simple glisser/déposer de votre ISO PSP sur le script Search_ID.py vous le donnera !

- La démarche en vidéo

Via PS22PS5

Développé par @Markus95, PS22PS4/PS5 (v1.3.1) vous permettra de convertir vos jeux PS2 pour PS4 (OFW 5.05 et >) et PS5 (OFW 2.xx - 7.61). Le code a été totalement réécrit en python avec l'ajout d'une interface graphique. Un switch a été ajouté pour basculer sur PS4 ou PS5. Une option pour créer un son sur le menu et un lecteur AT9 (@Darkprogrammer) viennent compléter l'outil. En fonction du jeu, vous choisirez l'émulateur correspondant. Il ne faudra pas oublier d'installer les dépendances nécessaires et de cocher la case path avant l'installation !

- La démarche en vidéo

Via DOS2PS5

Développé par @Markus95, DOS2PS4/PS5 (v1.0) vous permettra de convertir vos jeux DOS pour PS4 (OFW 5.05 et >) et PS5 (OFW 2.xx - 7.61). Le code a été totalement réécrit en python avec l'ajout d'une interface graphique. Un switch a été ajouté pour basculer sur PS4 ou PS5. Une option pour créer un son sur le menu et un lecteur AT9 (@Darkprogrammer) viennent compléter l'outil. En fonction du jeu, vous choisirez l'émulateur correspondant. Il ne faudra pas oublier d'installer les dépendances nécessaires et de cocher la case path avant l'installation !

- La démarche en vidéo

Via NeoGeo2PS5

Développé par @Markus95, NeoGeo2PS4/PS5 (v1.1) vous permettra de convertir vos jeux Neo Geo pour PS4 (OFW 5.05 et >) et PS5 (OFW 2.xx - 7.61). Le code a été totalement réécrit en python avec l'ajout d'une interface graphique. Un switch a été ajouté pour basculer sur PS4 ou PS5. Une option pour créer un son sur le menu et un lecteur AT9 (@Darkprogrammer) viennent compléter l'outil. Vous choisirez l'émulateur correspondant pour la conversion. Il ne faudra pas oublier d'installer les dépendances nécessaires et de cocher la case path avant l'installation !

- La démarche en vidéo

Via Saturn2PS5

Développé par @Markus95, Saturn2PS4/PS5 (v1.3.1) vous permettra de convertir vos jeux Saturn pour PS4 (OFW 5.05 et >) et PS5 (OFW 2.xx - 7.61). Le code a été totalement réécrit en python avec l'ajout d'une interface graphique. Un switch a été ajouté pour basculer sur PS4 ou PS5. Une option pour créer un son sur le menu et un lecteur AT9 (@Darkprogrammer) viennent compléter l'outil. Vous aurez le choix entre 3 émulateurs Saturn pour tester vos jeux. Il ne faudra pas oublier d'installer les dépendances nécessaires et de cocher la case path avant l'installation !

- La démarche en vidéo

| Backport & Co. |

|---|

- Sources/Infos:

| FAQ et Compléments |

|---|

- Où trouver les firmwares ?

Qu'est ce que l'Hypervisor PS5 ?

Qu'est ce que eXecute Only (XOM) ?

Qu'est ce que Prosper0GDB et KStuff ?

Qu'est-ce que la puce MP4/A53 ?

Qu'est ce que etaHEN et ItemzFlow ?

| Sources |

|---|

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Qu'en est-il de l'exploitation du jailbreak PS5

Les ChangeLog

etaHEN de LightningMods

Itemzflow for PS5 de LightningMods

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Qu'en est-il de l'exploitation du jailbreak PS5

Le développeur SpecterDev a présenté son exploit PS5 Byepervisor lors de la conférence d'infosec hardwear.io . L'exploit inclut le code de dumping du kernel et le code pour décrypter les fichiers SELF (Encrypted ELF).

Toutes les infos: Byepervisor

Toutes les infos: Byepervisor

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Qu'en est-il de l'exploitation du jailbreak PS5

Les développeurs LightningMods, EchoStretch, Zecoxao et d'autres personnes, notamment pour les clés, le Kstuff pour le firmware 5.10 et 5.50 est disponible. Cela signifie que le fichier ELF permettant de lancer le kernel exploit est possible.

Le développeur LightningMods propose une version 2.0B pour etaHEN qui prend en charge KStuff OFW 5.10. Pour l'OFW 5.50, cela reste en développement. Ces derniers firmware sont en phase de tests !

Lien Discord: https://x.com/LightningMods_/status/1894591076364583168

Le développeur Aldostools l'intégre dans son outil PS5 Payloads Mod

Lien: https://github.com/aldostools/ps5-payloads/releases

Le développeur Master-S dans son host:

Lien Host: https://masterps0.github.io/etaHEN/index.html

Ou dans PS5 Homebrew: https://github.com/Master-s/websrv/releases

Il propose aussi PSSocat, un outil en ligne de commande qui permet de rediriger des flux de données.

Lien: https://github.com/Master-s/PSsocat/releases

L'équipe continue de travailler sur les firmwares 6.50 - 7.61. Toutefois, le webkit exploit n'est plus accessible à partir de l'OFW 6.00. Pour les versions 5.00 et 5.02, cela est en attente de recherches et de tests mais ne tardera pas.

Le développeur LightningMods propose une version 2.0B pour etaHEN qui prend en charge KStuff OFW 5.10. Pour l'OFW 5.50, cela reste en développement. Ces derniers firmware sont en phase de tests !

Lien Discord: https://x.com/LightningMods_/status/1894591076364583168

Le développeur Aldostools l'intégre dans son outil PS5 Payloads Mod

Lien: https://github.com/aldostools/ps5-payloads/releases

Le développeur Master-S dans son host:

Lien Host: https://masterps0.github.io/etaHEN/index.html

Ou dans PS5 Homebrew: https://github.com/Master-s/websrv/releases

Il propose aussi PSSocat, un outil en ligne de commande qui permet de rediriger des flux de données.

Lien: https://github.com/Master-s/PSsocat/releases

L'équipe continue de travailler sur les firmwares 6.50 - 7.61. Toutefois, le webkit exploit n'est plus accessible à partir de l'OFW 6.00. Pour les versions 5.00 et 5.02, cela est en attente de recherches et de tests mais ne tardera pas.

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Jailbreak PS5: Les exploitations possibles !

Le développeur LightningMods propose etaHEN 2.0b[/b] "officiellement" comme une version stable. Avec les récentes améliorations apportées au portage de [i]kstuff jusqu’au firmware 6.50, cette nouvelle version devrait être compatible !

Lien: https://github.com/etaHEN/etaHEN/releases

Il propose aussi ItemzFloW 1.09. Cette version ne fonctionne qu'avec etaHEN 2.0b. Toute autre version affichera des erreurs ou un écran noir !

Lien: https://pkg-zone.com/details/ITEM00001

Zecoxao propose PS5 JAR Loader Auto ISO pour utiliser l’exploit BD-JB sur une console équipée d’un lecteur.

Lien: https://www.mediafire.com/file/4laccbnh ... o.iso/file

Le développeur cy33hc propose son fork de PS5 Jar Loader de hammer-83 nommé EZ PS5 Jar Loader pour utiliser l’exploit BD-JB sur une console équipée d’un lecteur

Lien: https://github.com/cy33hc/ps5-jar-loader/releases

Lien: https://github.com/etaHEN/etaHEN/releases

Il propose aussi ItemzFloW 1.09. Cette version ne fonctionne qu'avec etaHEN 2.0b. Toute autre version affichera des erreurs ou un écran noir !

Lien: https://pkg-zone.com/details/ITEM00001

Zecoxao propose PS5 JAR Loader Auto ISO pour utiliser l’exploit BD-JB sur une console équipée d’un lecteur.

Lien: https://www.mediafire.com/file/4laccbnh ... o.iso/file

Le développeur cy33hc propose son fork de PS5 Jar Loader de hammer-83 nommé EZ PS5 Jar Loader pour utiliser l’exploit BD-JB sur une console équipée d’un lecteur

Lien: https://github.com/cy33hc/ps5-jar-loader/releases

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Jailbreak PS5: Les exploitations possibles !

Le développeur EchoStretch propose KStuff pour 7.XX

Lien: Kstuff.elf (Tests 2) 7.xx

L’autre info du moment est le bogue webkit trouvé par Nathan Fargo. Un PoC devra démontrer qu’il fonctionne. Cela signifiera que ce nouvel exploit Webkit sera porté pour les firmware 6.00-7.61. Actuellement, la possibilité de l’exploit WebKit déjà connu ne va pas au delà du firmware 5.50. Patience !

Source: https://x.com/ntfargo/status/1908036381915430965?s=46

Lien: Kstuff.elf (Tests 2) 7.xx

L’autre info du moment est le bogue webkit trouvé par Nathan Fargo. Un PoC devra démontrer qu’il fonctionne. Cela signifiera que ce nouvel exploit Webkit sera porté pour les firmware 6.00-7.61. Actuellement, la possibilité de l’exploit WebKit déjà connu ne va pas au delà du firmware 5.50. Patience !

Source: https://x.com/ntfargo/status/1908036381915430965?s=46

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Jailbreak PS5: Les exploitations possibles !

Actualisation et corrections du guide.

Le développeur idlesauce optimise UMTX2.

Au menu:

Host: https://umtx2.pages.dev/

Le développeur idlesauce optimise UMTX2.

Au menu:

- Performances et taux de réussite améliorés

- Latence des appels réduite de ~6 ms à ~0,2 ms

- Ne cède pas avant la destruction de l'UMTX

- L'exploit se termine désormais souvent en 1 à 3 secondes (au lieu de 10 à 60 secondes)

- Prend en charge le firmware PS5 1.00-5.50

- Utilise PSFree 150b par abc (un exploit webkit connu pour exécuter des exploits sur PS5 de manière stable)

- Payloads mis à jour avec un menu spécifique

Host: https://umtx2.pages.dev/

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Jailbreak PS5: Les exploitations possibles !

Le développeur EchoStretch propose:

Vous pouvez utiliser PS5 Payloads GUI MOD mis à jour par aldostools pour 3.xx-7.61.

Lien: http://github.com/aldostools/ps5-payloads/releases

Edit:

EchoStrech propose officiellement KStuff pour FW 3.xx - 7.61.

Lien: https://github.com/EchoStretch/kstuff/releases

Vous pouvez utiliser PS5 Payloads GUI MOD mis à jour par aldostools pour 3.xx-7.61.

Lien: http://github.com/aldostools/ps5-payloads/releases

Edit:

EchoStrech propose officiellement KStuff pour FW 3.xx - 7.61.

Lien: https://github.com/EchoStretch/kstuff/releases

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Jailbreak PS5: Les exploitations possibles !

Le développeur @Markus95 propose son GUI RetroArch PS2 on PS4-PS5. Ce n'est pas du natif mais il a le mérite d’exister pour ravir les nostalgiques qui pourront jouer aux ROMS GameBoy - Color, Nes, Snes, GameGear, Master System, Megadrive, Atari 800, Lynx, WonderSwam ou NeoGeo Pocket sur leur console PS4 et/ou PS5. Très simple d'utilisation, tout est automatisé pour créer un FPKG d'émulateur ! Il utilise RetroArch PS2.

La méthode est détaillée dans le tutoriel avec tout ce qu'il vous faut, section:

Une autre section "pourrait" voir le jour. Il s’agit de Backport & Co.. Faudra que je trouve le temps ^^

@Markus95 a également développé un .bat qui vous permettra d'automatiser le processus. A voir

La méthode est détaillée dans le tutoriel avec tout ce qu'il vous faut, section:

| Retro & Cie. |

|---|

Une autre section "pourrait" voir le jour. Il s’agit de Backport & Co.. Faudra que je trouve le temps ^^

@Markus95 a également développé un .bat qui vous permettra d'automatiser le processus. A voir

- Lien: Auto_Backport

- Source: Code idlesauce

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Jailbreak PS5: Les exploitations possibles !

ÉDIT !

Les informations importantes du moment !

Exploit « UAF »

Les informations importantes du moment !

- Exploit « Double Free »:

- D'après les retours de Jose Coixao, cet exploit fonctionne sur PS5 jusqu'à la version 10.00 (corrigé à partir de la version 10.01) et sur PS4 jusqu'à la version 12.02 (corrigé par Sony sur PS4 à partir de la version 12.50 !)

- Source:

- Cela fait suite aux dernières recherches du développeur TheFlow et il s’étendrait jusqu'au firmware 10.40 sur PS5.

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [GUIDE] Jailbreak PS5: Les exploitations possibles !

Nouvelle version (tests !) EtaHEN. Attention, cette nouvelle version de test concerne spécifiquement les FW 7xx. Certains bogues sont constatés et ceci est normal. Pour les versions de firmware inférieures, utilisez la v2.0B !

Hébergée par Zecoxao sur idlesauce, idluasaucedev, luasauce et ps5jb, tous les Hosts ci dessous afficheront la version 2.0b au lieu de 2.1b. Cela est du à un oubli de modification du développeur.

Le développeur Aldostools propose la v1.8a de PS5 Payloads MOD en intégrant etaHEN 2.1B (preview).

Hébergée par Zecoxao sur idlesauce, idluasaucedev, luasauce et ps5jb, tous les Hosts ci dessous afficheront la version 2.0b au lieu de 2.1b. Cela est du à un oubli de modification du développeur.

- http://zecoxao.github.io/idlesauce

- http://zecoxao.github.io/luasauce

- http://zecoxao.github.io/luasaucedev

- http://zecoxao.github.io/ps5jb

Le développeur Aldostools propose la v1.8a de PS5 Payloads MOD en intégrant etaHEN 2.1B (preview).

-

MDProz

Admin

MDProz

Admin

- Messages: 22601

- Inscription: 04 Avr 2012, 22:14

- Pays: France