Forums GAMERGEN

[TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Règles du forum

Cette section reste soumise aux règles du forum, aucun contenu warez, illégal et dangereux n'est toléré.

Cette section reste soumise aux règles du forum, aucun contenu warez, illégal et dangereux n'est toléré.

[TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Le développeur TheFloW propose PPPwn, un exploit d'exécution de code à distance du noyau pour la PS4 jusqu'au firmware 11.00. Il s'appuie sur une vulnérabilité qui concerne l'un des pilotes réseau FreeBSD (sppp).

PPPwn a connu diverses améliorations après sa sortie, en particulier un portage en C++ qui a considérablement amélioré la vitesse de l'exploit et a rendu viable son exécution à partir d'une variété de périphériques.

Cette opération n'est pas sans risque ! Avant tout, l'exécution d'un payload non approuvé pourrait endommager votre console. Ni GamerGen, ni l'auteur de ce topic ne seront tenus pour responsables en cas de dommage ou de mauvaises manipulations de votre part. Vous le faites à vos risques et périls en toute responsabilité.

Pour être clair et ainsi respecter la charte du forum GamerGen, aucun lien de jeu ne sera renseigné ni référencé à travers ce topic. Et ceux qui apparaîtront seront automatiquement supprimés. Nous ne cautionnons pas le piratage !

Le développeur TheFloW a proposé, depuis, des correctifs pour son exploit PPPwn et cela semble fonctionnait pour les modèles PS4 qui ne l'étaient pas jusqu'à maintenant !

Ce problème majeur (mais difficile à trouver) a apparemment été résolu par Borris-ta avec un bon débogage du problème (il n'est pas précisé, si Borris-ta a fourni le correctif réel ou les journaux de débogage, pour aider à comprendre le problème). C'était apparemment une fausse adresse IPv6 qui s'est avérée invalide (et signalée comme telle sur certains chipsets réseau spécifiques ?). La correction de cette adresse résout désormais ce problème.

En fonction de la méthode, vous aurez besoin d'un matériel spécifique dédié !

La connexion Ethernet entre la PS4 et le matériel que vous utiliserez dans le cadre du processus de jailbreak sera nécessaire pour injecter PPPwn.

L'ensemble des développeurs s'accordent sur le fait que cette mise à jour n'est pas vraiment nécessaire si vous étiez déjà jailbreak en 9.00 ou inférieur. Elle a son utilité, si vous êtes sur une version entre 9.03 et 11.00, pour profiter du jailbreak PPPwn

GoldHEN est un Homebrew ENabler pour la PS4, avec les fonctionnalités suivantes: un accès au Debug Settings (paramètres de débogage); une prise en charge de la réalité virtuelle, du mode repos, du disque dur externe, des trophées, des plugins, l’installation de PKG, des accès serveurs FTP (port 2121), BinLoader (port 9090) et Klog (port 3232), un correctif sys_dynlib_dlsym, un fix pour l'erreur CMOS CE-30391-6, un menu de triche intégré, UART Enabler et il propose de bloquer les mises à jour de la console. Le serveur BinLoader et le Cheat Menu sont en phase expérimentale !

Avant de vous lancer, prenez bien compte la compatibilité des homebrews avec votre firmware !

PPPwn a connu diverses améliorations après sa sortie, en particulier un portage en C++ qui a considérablement amélioré la vitesse de l'exploit et a rendu viable son exécution à partir d'une variété de périphériques.

| IMPORTANT - CHARTE ! |

|---|

Ce tutoriel ne traite pas des jailbreaks via les exploits Lua + Lapse ou PSFree + Lapse. Ces derniers nécessitent des démarches dédiées !

Cette opération n'est pas sans risque ! Avant tout, l'exécution d'un payload non approuvé pourrait endommager votre console. Ni GamerGen, ni l'auteur de ce topic ne seront tenus pour responsables en cas de dommage ou de mauvaises manipulations de votre part. Vous le faites à vos risques et périls en toute responsabilité.

Pour être clair et ainsi respecter la charte du forum GamerGen, aucun lien de jeu ne sera renseigné ni référencé à travers ce topic. Et ceux qui apparaîtront seront automatiquement supprimés. Nous ne cautionnons pas le piratage !

| COMPATIBILITÉ WARNING RÉSOLU ! |

|---|

Le développeur TheFloW a proposé, depuis, des correctifs pour son exploit PPPwn et cela semble fonctionnait pour les modèles PS4 qui ne l'étaient pas jusqu'à maintenant !

Ce problème majeur (mais difficile à trouver) a apparemment été résolu par Borris-ta avec un bon débogage du problème (il n'est pas précisé, si Borris-ta a fourni le correctif réel ou les journaux de débogage, pour aider à comprendre le problème). C'était apparemment une fausse adresse IPv6 qui s'est avérée invalide (et signalée comme telle sur certains chipsets réseau spécifiques ?). La correction de cette adresse résout désormais ce problème.

| INFO - UPDATE ! |

|---|

- En développement !

- OFW 12.XX pour KEX + HEN

- OFW 13.0X pour KEX + HEN

- Firmware recommandé:

- OFW 5.05/6.72/9.00 pour KEX + HEN

- OFW 11.00 pour KEX + HEN

- Kernel:

- KEX public le plus élevé:

- OFW 12.02 (Lapse par @ABC développé par @Gezine)

- OFW 12.52 (Poops par @TheFlow développé par @ps3120)

- KEX privé le plus élevé: OFW 13.02 (Poops par @TheFlow développé par @Gezine)

- KEX public le plus élevé:

- Points d'entrée:

- Exploit WebKit: OFW 1.00 - 9.60 (PSFree)

- Exploit USB: OFW 1.00 - 9.00 (pOOBs4 de @ChendoChap)

- Exploit Ethernet: OFW 7.00 - 11.00 (PPPwn @TheFlow)

- Exploit LUA: OFW 1.00 et > (LUA Loader de @Shahrilnet/@Gezine)

- Exploit BD-JB: OFW 1.00 - 13.02 (BD-JB de @TheFlow développé par @Gezine et @ps3120)

- Exploit PS2: OFW 1.00 - 11.00 (Mast1c0re de @CTurt/@McCaulay) et OFW 9.00 - 12.02 (Laps3c0re de @MrDJAi)

- Exploit Netflix 'N Hack: OFW 4.03 - 12.02 (App Netflix)

- Homebrew Enabler:

- GoldHEN: OFW 5.00 - 12.52 (@SiSTR0)

- VTX HEN: OFW 5.05 - 13.02 (@Scene Collective)

| Avant de vous lancer ! |

|---|

- Désactivez votre antivirus. Les fichiers pour injecter les payloads sont quelques fois bloqués et mis en quarantaine !

- Pensez également à désactiver toutes les fonctions de mise à jour automatique de votre PS4 et de les supprimer !

- Chaque fois que vous redémarrerez la console, il faudra refaire le processus de jailbreak !

- Vous ne pourrez pas jouer en ligne !

- Vous ne pourrez pas non plus exécuter des jeux qui demandent un firmware supérieur sur celui sur lequel vous êtes jailbreak sauf si vous les backportez !

- Les autres méthodes de jailbreak sont toujours opérationnelles.

- Ne pas mettre à jour au delà de la version 12.02 !

- Si vous possédez une PS4 <10.50, essayez de mettre à jour votre console vers le firmware le plus stable avec le jailbreak (5.05/6.72/9.00). Exemples : si vous utilisez la version 5.00, mettez à jour vers la version 5.05 ; si vous utilisez les versions 7.XX-8.XX, vers la version 9.00 ; si vous utilisez la version 10.XX, vers la version 11.00 ou 12.02. Restez aussi bas que possible, sauf si vous savez ce que vous faites !

- Si vous avez déjà exécuté le payload Update Blocker, vous devez d'abord utiliser Update Unblocker ou vous connecter par FTP à votre PS4 (port 1337) et supprimer les dossiers PS4UPDATE.PUP.temp.net et PS4UPDATE.PUP dans le dossier /update pour effectuer la mise à jour.

- Pour passer en mode sans échec, éteignez votre PS4 puis maintenez le bouton Marche/Arrêt jusqu'au deuxième bip. Effectuez ensuite la mise à jour via l'option 3 Mise à jour du logiciel système

- Si vous utilisez un firmware exploitable et qu'une mise à jour est en attente, procédez au jailbreak de votre console et connectez-vous via FTP pour supprimer le fichier PS4UPDATE.PUP dans le dossier /update. Redémarrez votre console. Si cela ne fonctionne pas, un formatage d'usine complet sera nécessaire pour supprimer le message d'avertissement de mise à jour en attente.

| Les firmwares pris en charge |

|---|

- FW 7.00 / 7.01 / 7.02 / 7.50 / 7.51 / 7.55 (HEN et GoldHEN)

- FW 8.00 / 8.01 / 8.03 / 8.50 / 8.52 (HEN et GoldHEN)

- FW 9.00 / 9.03 / 9.04 / 9.50 / 9.51 / 9.60 (HEN et GoldHEN)

- FW 10.00 / 10.01 / 10.50 / 10.70 / 10.71 (HEN et GoldHEN)

- FW 11.00 (HEN et GoldHEN)

| Les pré-requis |

|---|

En fonction de la méthode, vous aurez besoin d'un matériel spécifique dédié !

- Une PS4 compatible

- Le matériel, au choix, pour injecter l’exploit:

- Le câble pour relier votre PS4 à votre matériel selon la méthode:

- Les outils en lien

| Les liens |

|---|

- L'exploit:

- Homebrew ENabler:

- Les payloads:

- Outils FPKG:

- Le Store:

- Les outils PC:

- Pour Windows:

- Pour Raspberry Pi:

- Pour LG TV

- Pour Android

| Désactiver les mises à jour ! |

|---|

La connexion Ethernet entre la PS4 et le matériel que vous utiliserez dans le cadre du processus de jailbreak sera nécessaire pour injecter PPPwn.

| Mise à jour de la console en 11.00 |

|---|

L'ensemble des développeurs s'accordent sur le fait que cette mise à jour n'est pas vraiment nécessaire si vous étiez déjà jailbreak en 9.00 ou inférieur. Elle a son utilité, si vous êtes sur une version entre 9.03 et 11.00, pour profiter du jailbreak PPPwn

| La méthode à suivre |

|---|

- Pour Linux ou Machine Virtuelle

- Possibilité N°1: Via PPPwn - TheFloW - Fork SiSTR0 !

GoldHEN est proposé pour OFW 9.00 / 9.03 / 9.60 / 10.00 / 10.01 / 10.50 / 10.70 / 10.71 et 11.00 en utilisant le fork de SiSTR0 !

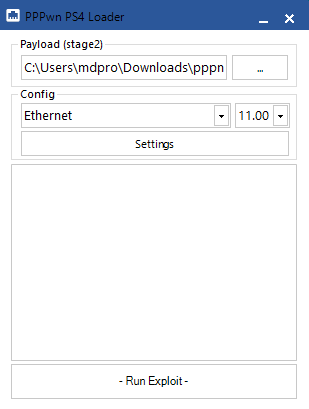

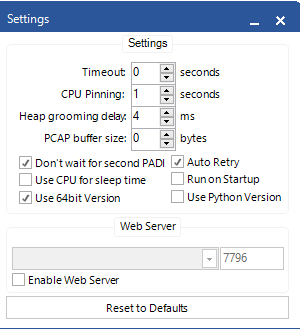

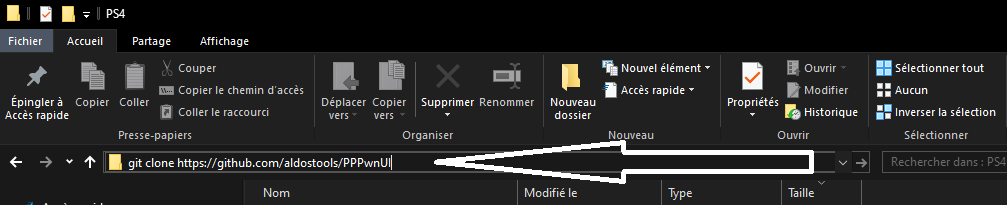

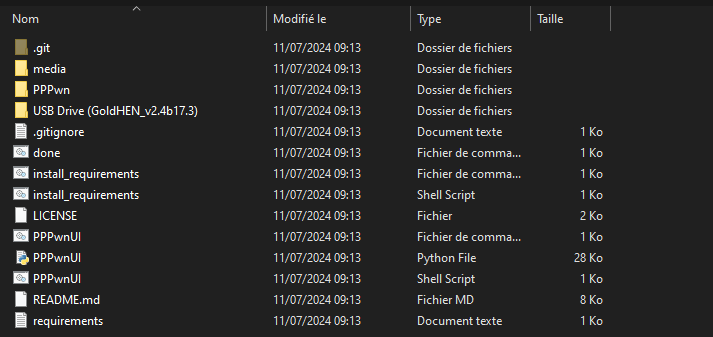

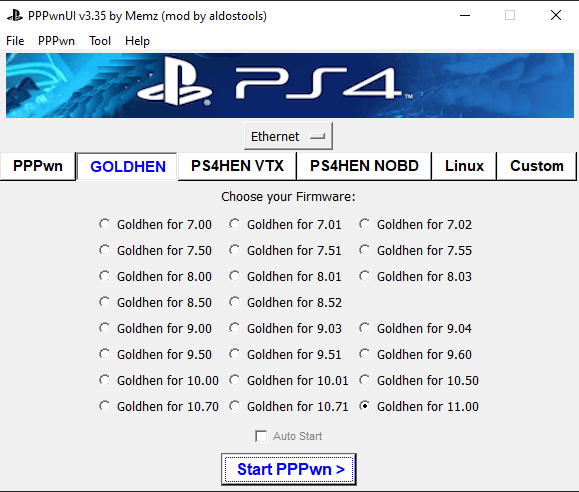

Possibilité N°2: Via PPPwnUI - B-Dem - Fork aldostools !

C'est un programme qui ajoute une interface utilisateur à l'exploit PPPwn créé par TheFlow. GoldHEN est proposé pour OFW 9.00 / 9.03 / 9.60 / 10.00 / 10.01 / 10.50 / 10.70 / 10.71 / 11.00 et HEN pour OFW 7.00 à 11.00

Possibilité N°3: Via PPPwn - TheFloW - Fork LightningMods !

Cela concerne les versions de firmware 7.00 à 11.00 ! Le fork du projet PPPwn de LightningMods propose son Payload Loader !

Pour Windows

- Possibilité N°1: Via PPPwn GUI - Modded Warfare !

GoldHEN est proposé pour OFW 9.00 / 9.60 / 10.00 / 10.01 / 10.50 / 10.70 / 10.71 et 11.00 !

Possibilité N°2: Via PPPwnUI - B-Dem - Fork aldostools !

C'est un programme qui ajoute une interface utilisateur à l'exploit PPPwn créé par TheFlow . Cela concerne toutes les versions de firmware compatibles mentionnées plus haut à des fins de test. GoldHEN est proposé pour OFW 9.00 / 9.03 / 9.60 / 10.00 / 10.01 / 10.50 / 10.70 / 10.71 / 11.00 et HEN pour OFW 7.00 à 11.00 !

Pour Raspberry Pi

- Possibilité N°1: Via PI Pwn - stooged !

Il s'agit d'un script pour configurer PPPwn sur le Raspberry Pi et charger GoldHEN sur la console OFW 9.00 / 9.60 / 10.00 / 10.01 / 10.50 / 10.70 / 10.71 / 11.00 ou HEN pour OFW 7.00 à 11.00. Il a été testé sur les modèles: Raspberry Pi 5 - Raspberry Pi 4 Model B - Raspberry Pi 400 - Raspberry Pi 3B+ - Raspberry Pi 2 Model B. Il fonctionne mais reste très lent et pas vraiment recommandé sur: Raspberry Pi Zero 2 W et Raspberry Pi Zero W avec adaptateur USB vers Ethernet. Pour les appareils ROCK PI 4C Plus - BIGTREETECH BTT Pi V1.2 - pcDuino3b, il vous faudra armbian. Il prend également en charge l'accès Internet et l'accès aux serveurs FTP, KLog et BinLoader lancés par GoldHEN. Un bloqueur DNS est également installé et utilisé pour empêcher les mises à jour.

Possibilité N°2: Via PS4JbEmu - CrazeeGhost !

Cette méthode concerne les versions de firmware 9.00 / 9.60 / 10.00 / 10.01 / 10.50 / 10.70 / 10.71 et 11.00 proposée avec GoldHEN. Testé sur Raspberry Pi 3 modèle B.

Pour LG TV

- Possibilité N°1: Via PPLGPwn - zauceee - llbranco !

Une méthode d'exécution de PPPwn via des LG TV rootées. Il utilise le fichier stage2 de LightningMods pour charger des payloads (Zauceee - PPLGPwn) et GoldHEN est proposé via le fichier stage2.bin de SiSTR0 pour OFW 11.00 (llbranco - PPLGPwn) !

Pour Android

- Possibilité N°1: Via DroidPPPwn - deviato !

Cette méthode comprend une interface graphique, un binaire PPPwn_cpp compilé pour arm-android et stage1.bin + stage2.bin pour tous les firmwares pris en charge. GoldHEN est proposé pour les versions 9.00 / 9.60 / 10.00 / 10.01 / 10.50 / 10.70 / 10.71 / 11.00 et HEN pour 7.00 à 11.00 !

| Enjoy GoldHEN ! |

|---|

GoldHEN est un Homebrew ENabler pour la PS4, avec les fonctionnalités suivantes: un accès au Debug Settings (paramètres de débogage); une prise en charge de la réalité virtuelle, du mode repos, du disque dur externe, des trophées, des plugins, l’installation de PKG, des accès serveurs FTP (port 2121), BinLoader (port 9090) et Klog (port 3232), un correctif sys_dynlib_dlsym, un fix pour l'erreur CMOS CE-30391-6, un menu de triche intégré, UART Enabler et il propose de bloquer les mises à jour de la console. Le serveur BinLoader et le Cheat Menu sont en phase expérimentale !

| Le Homebrew Store ! |

|---|

Avant de vous lancer, prenez bien compte la compatibilité des homebrews avec votre firmware !

| Installation des FPKG |

|---|

- Via USB

Via FTP avec Filezilla

| Construire des FPKG |

|---|

- Via PSX FPKG

Le nouvel émulateur PS-Plus PS1, qui offre une meilleure compatibilité de jeu et davantage de fonctionnalités est utilisé avec PSX FPKG

Via PS2 FPKG

Il convertit les jeux PS2 en fPKG PS4 à l’aide des émulateurs PS2 Classics bien connus.

Via PSP FPKG

Il nécessite encore quelques tests pour une prise en charge complète !

Via Sega Saturn FPKG

| Retro & Cie. |

|---|

- Via RetroArch PS2

Le développeur @Markus95 propose son GUI RetroArch PS2 on PS4-PS5. Ce n'est pas du natif mais il a le mérite d’exister pour ravir les nostalgiques qui pourront jouer aux ROMS GameBoy - Color, Nes, Snes, GameGear, Master System, Megadrive, Atari 800, Lynx, WonderSwam ou NeoGeo Pocket sur leur console PS4 et/ou PS5. Très simple d'utilisation, tout est automatisé pour créer un FPKG d'émulateur ! Il utilise RetroArch PS2.

- Étape 1: Préparation et configuration des outils

Étape 2: Création du fPKG

Étape 3: Installation du fPKG

Via Saturn2PS4

Développé par @Markus95, Saturn2PS4/PS5 (v1.3) vous permettra de convertir vos jeux Saturn pour PS4 (OFW 5.05 et >) et PS5 (OFW 2.xx - 7.61). Le code a été totalement réécrit en python avec l'ajout d'une interface graphique. Un switch a été ajouté pour basculer sur PS4 ou PS5. Une option pour créer un son sur le menu et un lecteur AT9 (@Darkprogrammer) viennent compléter l'outil. Vous aurez le choix entre 3 émulateurs Saturn pour tester vos jeux. Il ne faudra pas oublier d'installer les dépendances nécessaires et de cocher la case path avant l'installation !

- La démarche en vidéo

| FAQ et infos utiles |

|---|

- Où trouver les versions de firmware ?

Que peut faire PI Pwn ?

Différences entre HEN et GoldHEN

Exemple d'exécution de l'exploit PPPwn

| Sources |

|---|

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [TUTO] Jailbreak PS4 OFW 7.50 - 11.00 via PPPwn

le développeur Sistr0 propose GoldHEN pour le firmware 11.00. Pour rappel, il s'agit d'un Homebrew ENabler doté de nombreuses fonctionnalités (FTP, BinLoader etc). Il se rapproche d'un firmware personnalisé destiné à la PS4. Il prend également en charge les plugins, les astuces et les correctifs, avec un accès facile aux référentiels en ligne pour les mods de jeu.

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Actualisation des méthodes présentes dans le tutoriel et elles sont régulièrement consultées/mises à jour car les avancées sont nombreuses. La réécriture C++ de l'exploit est terminée pour améliorer la fiabilité et la vitesse de PPPwn. Cela ne s’arrêtera pas là !

Il reste à ajouter la méthode via Mac.

Il reste à ajouter la méthode via Mac.

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

GoldHEN est proposé pour OFW 9.00 / 9.60 / 10.00 / 10.01 et 11.00 et HEN pour OFW 9.03 / 9.04 / 10.50 / 10.70 / 10.71 et 11.00. La différence entre les deux est précisé dans la FAQ. Les outils se mettent à jour progressivement !

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

salut! Merci pour le partage!

N'etant pas venu ici depuis un petit moment je découvre cet exploit et me voilà heureux, je vais contrôler en courant la version de ma ps4 pro ====> 11.50

N'etant pas venu ici depuis un petit moment je découvre cet exploit et me voilà heureux, je vais contrôler en courant la version de ma ps4 pro ====> 11.50

-

r3n3g@d

Gamer Averti

r3n3g@d

Gamer Averti

- Messages: 53

- Inscription: 11 Juil 2010, 19:45

- Prénom: denis

- Pays: France

- Sexe: Homme

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Malheureusement, ce jailbreak ne couvrira pas les versions au delà de 11.00

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

c'est pas grave, depuis le temps que je rode par ici tu commence à savoir que j'ai la poisse!  Merci pour tous ceux qui en profiteront

Merci pour tous ceux qui en profiteront

-

r3n3g@d

Gamer Averti

r3n3g@d

Gamer Averti

- Messages: 53

- Inscription: 11 Juil 2010, 19:45

- Prénom: denis

- Pays: France

- Sexe: Homme

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Pour celui-ci, non. Après, ce n'est pas vraiment un jailbreak mais il existe mast1c0re pour les versions au dessus de 11.00. A voir car je ne me suis plus intéressé sur le sujet depuis.

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

je ne connais pas du tout pour le coup

-

r3n3g@d

Gamer Averti

r3n3g@d

Gamer Averti

- Messages: 53

- Inscription: 11 Juil 2010, 19:45

- Prénom: denis

- Pays: France

- Sexe: Homme

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Comme dit, je ne me suis plus penché sur le sujet depuis si ce n'est en parler dans un topic pour la PS5 mais ce dernier doit être actualisé depuis.

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Je viens de rallumer ma PS4 pro (firm 9.50 que j'avais mis a jour bêtement puisque j'étais en 9.00 .. fin bref la haine quand j'ai vu le lendemain que les jailbreack étaient bon jusque 9.00 ...).

Je vois donc que ça a bien évolué depuis le temps (et cool )

)

Mais la derniere fois que j'ai jailbreack une console .. c'était ma psp1004 autant dire que je repars de 0 ...

D'où certaines questions :

=> il faut relancer le jailbreack à chaque arrêt complet de la console si j'ai bien lu (bien relou) est il possible de l'injecter sur réseau ethernet interne (j'ai pas lu via clef usb mais bon je demande quand meme)? (j demande car je vais faire a partir de mon pc mais après la console retournera dans le salon

=> si j'ai bien lu aussi : le mieux est de passer mon FW9.5 en 11.0 via le lien dans le descriptif (on est d'accord que mon 9.5 est 100% sony)

=> à l'époque, une fois le CFW installer, tout était transparent ... y'a juste en allant dans les paramètres console que ca disait que tu étais en CFW, les jeux s'installer sur les supers memory stick pro qui coutaient un rein a l'époque (j'ai vu des adaptateurs vers micro sd ;D), c'est donc toujours le cas ? on peut mettre les jeux sur dd et jouer ? j'avoue que l'idée première c'est de pouvoir jouer sans changer les cds (j'aime bien les contenues physique ^^") et si mes filles peuvent éviter de ruiner mes cd comme sur ma ps5 ... bon faudra que je me retrouve un lecteur bluray pour backup mes jeux de mes originaux vers cd .. c'était pas le plus compliqué ... la seule chose impossible a faire c'est que je ne pourrais pas jouer aux qui demanderont un firmware au dessus du 11.

Merci des infos !

Je vois donc que ça a bien évolué depuis le temps (et cool

Mais la derniere fois que j'ai jailbreack une console .. c'était ma psp1004 autant dire que je repars de 0 ...

D'où certaines questions :

=> il faut relancer le jailbreack à chaque arrêt complet de la console si j'ai bien lu (bien relou) est il possible de l'injecter sur réseau ethernet interne (j'ai pas lu via clef usb mais bon je demande quand meme)? (j demande car je vais faire a partir de mon pc mais après la console retournera dans le salon

=> si j'ai bien lu aussi : le mieux est de passer mon FW9.5 en 11.0 via le lien dans le descriptif (on est d'accord que mon 9.5 est 100% sony)

=> à l'époque, une fois le CFW installer, tout était transparent ... y'a juste en allant dans les paramètres console que ca disait que tu étais en CFW, les jeux s'installer sur les supers memory stick pro qui coutaient un rein a l'époque (j'ai vu des adaptateurs vers micro sd ;D), c'est donc toujours le cas ? on peut mettre les jeux sur dd et jouer ? j'avoue que l'idée première c'est de pouvoir jouer sans changer les cds (j'aime bien les contenues physique ^^") et si mes filles peuvent éviter de ruiner mes cd comme sur ma ps5 ... bon faudra que je me retrouve un lecteur bluray pour backup mes jeux de mes originaux vers cd .. c'était pas le plus compliqué ... la seule chose impossible a faire c'est que je ne pourrais pas jouer aux qui demanderont un firmware au dessus du 11.

Merci des infos !

-

Bansai

Gamer Débutant

Bansai

Gamer Débutant

- Messages: 2

- Inscription: 20 Juin 2019, 22:19

- Prénom: Loic

- Pays: France

- Sexe: Homme

Re: [TUTO] Jailbreak PS4 OFW 7.00 - 11.00 via PPPwn

Nous sommes très loin d’un CFW. Toutes tes questions ont leur réponse dans le tutoriel.

À aucun moment, il est dit qu’il faut mettre à jour en 11.00. C’est à chacun de décider en fonction de ce qu’il souhaite.

Beaucoup de versions sont compatibles HEN et certaines GoldHEN.

À aucun moment, il est dit qu’il faut mettre à jour en 11.00. C’est à chacun de décider en fonction de ce qu’il souhaite.

Beaucoup de versions sont compatibles HEN et certaines GoldHEN.

-

MDProz

Admin

MDProz

Admin

- Messages: 22584

- Inscription: 04 Avr 2012, 22:14

- Pays: France

24 messages

• Page 1 sur 2 • 1, 2