Backdoor.AndroidOS.Obad.a : Kaspersky détecte une nouvelle menace

par Bérenger LieberLes malwares se renforcent et mènent la vie dure aux antivirus.

Une nouvelle espèce de malware a été détectée hier par les experts de Kaspersky Labs. Envoyée pour analyse, la menace pourrait à première vue être aussi commune que ses semblables, sauf que ce n'est pas le cas. En effet, ce trojan va plus plus loin que ce qui a été fait auparavant, il s'agirait donc d'une évolution qui n'a rien à voir avec les applications vérolées qui existaient jusqu'à présent. Le malware exploiterait plusieurs vulnérabilités du robot vert, en bloquant par exemple les désinstallations, s'octroyant l'accès root et même la possibilité d'exécuter des commandes à distance. Nommée Backdoor.AndroidOS.Obad.a, il s'agit là d'une des menaces les plus sophistiquées, mais aussi des plus dangereuses, en concluent les experts.

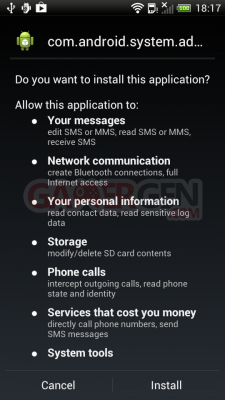

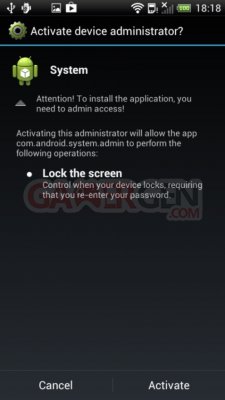

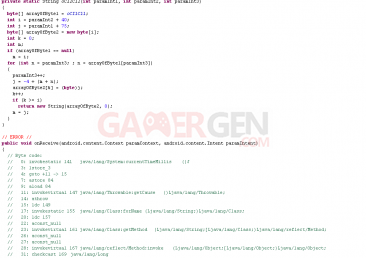

L'installateur contenant le malware Obad (com.android.system.admin, un nom qui passerait presque inaperçu), contient une version modifiée d'AndroidManifest.xml. Pour rappel, et si vous n'avez jamais fouillé dans un apk, ce fichier de configuration est nécessaire à toute application Android, puisqu'il contient des informations système essentielles. Le fichier incriminé ne correspond bien évidemment pas aux standards établis par Google, mais ce contournement fonctionne tout de même puisque l'installation se poursuit. Ensuite, une fois qu'Obad est installé sur le terminal cible, le méchant tire parti d'un second exploit Android pour s'autoriser un accès administrateur étendu. Le malware se voit alors garantir diverses autorisations par le « gardien » Android Administator, dont la lecture des notifications et le lancement d'autres opérations avancées utilisées en général par les applications de sécurité. Passée cette étape, plus moyen de revenir en arrière, Obad se veut tout-puissant et discret à la fois, n'apparaissant même plus dans la liste d'applications autorisées.

Une fois en place, Obad entre en action : le malware commence à pénétrer dans le système en cherchant l'accès root et Internet. Lorsqu'il est connecté, le trojan télécharge la page facebook.com et en extrait un élément qui lui sert de clé de décryptage pour enfin entrer en action et fausser le comportement de l'appareil. La première étape de son mode d'exécution consiste à envoyer toutes les informations d'identifications liées au terminal zombie (adresse MAC, opérateur, numéro de téléphone, IMEI, crédit forfait restant, privilèges obtenus ainsi que l'heure locale). Voici une liste des commandes d'Obad, établie par Kaspersky :

- envoi de SMS normaux (avec paramètres) et surtaxés (réponses aux SMS supprimées) ;

- test PING ;

- recevoir des informations liées au forfait utilisateur via codes USSD ;

- comportement proxy ;

- connexion à une adresse spécifiée ;

- télécharger un fichier à partir d'un serveur et l'exécuter/l'installer ;

- envoyer à un serveur la liste des applications installées sur le smartphone ;

- envoyer les informations d'une appli (spécifié par le canal de commande et contrôle, serveur C&C) ;

- envoyer des informations de licence utilisateur ;

- invité de commandes à distance ;

- envoyer un fichier à tous les périphériques Bluetooth détectés ;

Le comportement du malware a également été étudié. En outre, lorsqu'Obad débarque sur un smartphone, la plupart de son contenu est chiffré, celui-ci n'étant décrypté qu'une fois l'accès internet établi, ce qui rend l'analyse et la détection bien plus difficiles. Le dernier point critique réside dans le fait que le malware ne dispose même pas d'une interface, il fonctionne de manière invisible en tâche de fond. Enfin, Obad est lui-même capable de télécharger d'autres agents infectieux et de les envoyer par Bluetooth afin de propager la menace.

Quoi qu'il en soit, l'intrus Backdoor.AndroidOS.Obad.a a été repertorié par Kaspersky, et Google a été contacté pour ce qui est de la faille Android Administrator. Il n'y a donc pas de quoi s'inquiéter, mais gardez en tête qu'installer un apk frauduleux est la meilleure façon de voir son précieux se faire contaminer. Pour les anglophones, le rapport détaillé est disponible ici.