Faille de sécurité : 99,7 % des périphériques Android touchés

par NobunagashiUne faille de sécurité vise 99,7 % des appareils sous Android.

Avec le temps, nos smartphones stockent de plus en plus d'informations sur notre vie privée, que nous n'avons pas forcement envie de divulguer (répertoire, numéros de compte, photos personnelles, agenda, etc.). Un membre de l'université allemande ULM révèle que bon nombre de ces informations étaient échangées sans cryptage, et donc facilement récupérables par un tiers mal intentionné.

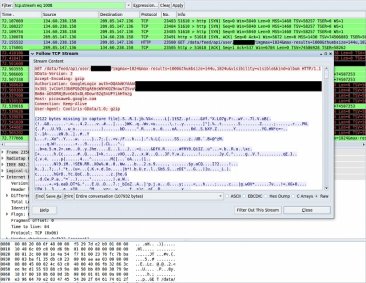

De plus, la faille qui à l'origine semblait être contenue seulement dans le calendrier Google donne en fait (théoriquement) accès à n'importe quelle application utilisant le protocole d'identification ClientLogin. Grâce à cela, un pirate peut ainsi récupérer un authToken ("jeton" d'identification contenant les données d'accès non cryptées à notre téléphone, il s'agit du même principe que les cookies sur internet), lui donnant un libre accès à la visualisation, la modification voire la suppression des contacts, des photos ou encore des évènements du calendrier.

À l'heure actuelle, tous les smartphones sous Android 2.3.3 ou inférieurs sont vulnérables, en transmettant encore les authToken par un protocole HTTP. À partir d'Android 2.3.4 et sous Honeycomb, ces données sont transférées par HTTPS, un protocole sécurisé. Ces deux versions du système d'exploitation représentent néanmoins que 0,3 % des périphériques Android sur le marché actuellement. Le meilleur moyen donc pour se protéger de ce type d'attaque est d'éviter de se connecter à un réseau Wi-Fi ouvert, laissant le champ libre à quiconque.

Cela montre l'une des plus grandes faiblesses du système d'Android. Bien que la faille soit connue et fixée, il faudra attendre un long moment avant que chaque constructeur et chaque opérateur aient apporté sa touche personnelle à la version 2.3.4 afin de la diffuser largement, laissant ainsi des millions de personnes dans la crainte de se faire voler ses données.